260€

Presentación

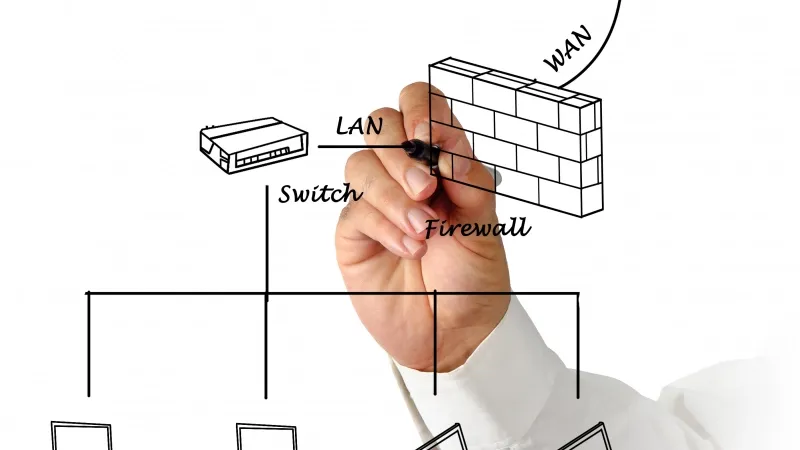

La ciberseguridad defensiva es esencial para proteger la integridad, confidencialidad y disponibilidad de la información en un mundo cada vez más digital. Este curso de Blue Team: Ciberseguridad Defensiva te ofrece una formación especializada y práctica en la defensa de sistemas informáticos, utilizando estrategias y herramientas para mejorar la seguridad de tus sistemas. Aprenderás a entender los desafíos y el marco legal de la seguridad de la información, a utilizar herramientas de defensa como firewalls y sistemas de detección de intrusiones, a proteger y recuperar tus datos con copias de seguridad y restauración, y a aplicar las estrategias de seguridad más efectivas para tus sistemas informáticos.

Universidades colaboradoras

Para qué te prepara

Este curso de Blue Team: Ciberseguridad Defensiva te prepara para utilizar las herramientas y estrategias de ciberseguridad defensiva para proteger tus sistemas y redes informáticas, tus datos personales y empresariales y tus aplicaciones de forma eficiente y efectiva. Al finalizar el curso de Blue team, tendrás un certificado que acredita tu especialización en ciberseguridad defensiva, la gestión de riesgos y análisis forense.

Objetivos

- Entender los desafíos y el marco legal de la seguridad de la información.

- Utilizar herramientas de defensa como firewalls y sistemas de detección de intrusiones.

- Proteger y recuperar tus datos con copias de seguridad y restauración.

- Aplicar las estrategias de seguridad más efectivas para tus sistemas.

- Conceptualizar la competencia digital como el conjunto de conocimientos, habilidades y actitudes necesarias.

- Identificar las brechas en tu propia competencia digital.

- Utilizar Kali Linux y Herramientas de forense informático

A quién va dirigido

Este curso de Blue Team: Ciberseguridad Defensiva está dirigido a administradores, técnicos, estudiantes o profesionales que quieran mejorar sus habilidades y competencias en la ciberseguridad defensiva y gestión segura de entornos informáticos. Se requieren conocimientos previos de informática e internet.

Salidas Profesionales

Las competencias en ciberseguridad defensiva son cada vez más demandadas en el mercado laboral, especialmente en el sector de la administración de sistemas. Al realizar este curso de Blue Team: Ciberseguridad Defensiva, podrás acceder a puestos de trabajo que requieran el uso de estas competencias, como administrador/a de seguridad o consultor/a de seguridad.

Temario

UNIDAD DIDÁCTICA 1. NORMATIVA ESENCIAL SOBRE EL SISTEMA DE GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN (SGSI)

- Estándares y Normas Internacionales sobre los SGSI. ISO 27001 e ISO 27002

- Legislación: Leyes aplicables a los SGSI

UNIDAD DIDÁCTICA 2. AUDITORÍA DE SEGURIDAD INFORMÁTICA

- Criterios generales

- Aplicación de la normativa de protección de datos de carácter personal

- Herramientas para la auditoría de sistemas

- Descripción de los aspectos sobre cortafuego en auditorías de sistemas de información

- Guías para la ejecución de las distintas fases de la auditoría de sistemas de información

UNIDAD DIDÁCTICA 3. KALI LINUX

- ¿Qué es Kali Linux y por qué es importante en seguridad informática?

- Instalación y configuración de Kali Linux en máquina virtual

- Recorrido por la interfaz de usuario y la estructura de directorios de Kali Linux

- Herramientas y utilidades básica de Kali Linux

- Comandos básicos de Linux para tareas de administración y gestión de archivos

UNIDAD DIDÁCTICA 4. CONFECCIÓN DEL PROCESO DE MONITORIZACIÓN DE SISTEMAS Y COMUNICACIONES

- Identificación de los dispositivos de comunicaciones

- Análisis de los protocolos y servicios de comunicaciones

- Principales parámetros de configuración y funcionamiento de los equipos de comunicaciones

- Procesos de monitorización y respuesta

- Herramientas de monitorización de uso de puertos y servicios tipo Sniffer

- Herramientas de monitorización de sistemas y servicios tipo Hobbit, Nagios o Cacti

- Sistemas de gestión de información y eventos de seguridad (SIM/SEM)

- Gestión de registros de elementos de red y filtrado (router, switch, firewall, IDS/IPS, etc.)

UNIDAD DIDÁCTICA 5. SEGURIDAD EN ENTORNOS MÓVILES

- Aplicaciones seguras en Cloud

- Protección de ataques en entornos de red móvil

- Plataformas de administración de la movilidad empresarial (EMM)

- Redes WiFi seguras

UNIDAD DIDÁCTICA 6. INTRODUCCIÓN A LOS SISTEMAS SIEM

- ¿Qué es un SIEM?

- Evolución de los sistemas SIEM: SIM, SEM y SIEM

- Arquitectura de un sistema SIEM

UNIDAD DIDÁCTICA 7. CONCEPTOS BÁSICOS DE LA SOCIEDAD DE LA INFORMACIÓN

- La sociedad de la información

- Diseño, desarrollo e implantación

- Arquitectura de un sistema SIEM

UNIDAD DIDÁCTICA 8. POLÍTICA DE SEGURIDAD, ANÁLISIS Y GESTIÓN DE RIESGOS

- Plan de implantación del SGSI

- Análisis de riesgos

- Gestión de riesgos

UNIDAD DIDÁCTICA 9. COMUNICACIONES SEGURAS, SEGURIDAD POR NIVELES

- Seguridad a nivel físico

- Seguridad a nivel de enlace

- Seguridad a nivel de red

- Seguridad a nivel de transporte

- Seguridad a nivel de aplicación

UNIDAD DIDÁCTICA 10. ANÁLISIS FORENSE INFORMÁTICO

- Conceptos generales y objetivos del análisis forense

- Exposición del Principio de Lockard

- Guía para la recogida de evidencias electrónicas

- Guía para el análisis de las evidencias electrónicas recogidas

- Guía para la selección de las herramientas de análisis forense

Titulación

Claustro

Solicitar información