360€

Presentación

Este Curso en Auditoría y Seguridad Informática se justifica en un entorno cada vez más digitalizado y conectado, donde la protección de la información y la prevención de riesgos en internet y entornos digitales son fundamentales para la continuidad y el éxito de las organizaciones.

La creciente sofisticación de las amenazas y la evolución constante de la tecnología exigen profesionales altamente capacitados en auditoría y seguridad informática. Aquí, podrás comprender la importancia de la seguridad informática en la sociedad de la información actual donde el diseño, desarrollo e implantación de medidas de seguridad efectivas se convierten en aspectos cruciales para garantizar la confidencialidad, integridad y disponibilidad de la información.

Universidades colaboradoras

Para qué te prepara

Este Curso en Auditoría y Seguridad Informática te prepara para identificar y evaluar riesgos, diseñar políticas de seguridad, llevar a cabo auditorías efectivas, implementar medidas de protección en comunicaciones y gestionar incidentes de seguridad. Además, desarrollarás habilidades en análisis forense informático para investigar y recopilar evidencias digitales pudiendo auditar cualquier empresa u organización.

Objetivos

- Comprender los principios y factores clave de la seguridad informática.

- Conocer la normativa y estándares internacionales relacionados con la gestión de la seguridad de la información.

- Realizar análisis y gestión de riesgos para proteger los sistemas informáticos.

- Dominar las técnicas de auditoría de seguridad informática y cumplimiento de normativas.

- Implementar medidas de seguridad en comunicaciones a distintos niveles.

- Desarrollar habilidades en la monitorización de sistemas y redes.

- Aprender sobre la gestión de incidentes de seguridad y análisis forense informático.

A quién va dirigido

Este Curso en Auditoría y Seguridad Informática está dirigido a profesionales de la seguridad informática, auditores, administradores de sistemas y redes, y cualquier persona interesada en proteger la información y prevenir amenazas cibernéticas. También es adecuado para aquellos que deseen adquirir conocimientos especializados en gestión de incidentes y análisis forense.

Salidas Profesionales

Tras completar este Curso en Auditoría y Seguridad Informática, estarás preparado para trabajar como auditor de seguridad informática, consultor de ciberseguridad, analista de riesgos, especialista en gestión de incidentes o experto en análisis forense. Podrás encontrar oportunidades laborales en empresas de seguridad, consultorías o instituciones gubernamentales.

Temario

MÓDULO 1. SEGURIDAD INFORMÁTICA

UNIDAD DIDÁCTICA 1. INTRODUCCIÓN Y CONCEPTOS BÁSICOS

- La sociedad de la información

- Diseño, desarrollo e implantación

- Factores de éxito en la seguridad de la información

UNIDAD DIDÁCTICA 2. NORMATIVA ESENCIAL SOBRE EL SISTEMA DE GESTIÓN DE LA SEGURIDAD DE LA INFORMACIÓN (SGSI)

- Estándares y Normas Internacionales sobre los SGSI

- Legislación: Leyes aplicables a los SGSI

UNIDAD DIDÁCTICA 3. POLÍTICA DE SEGURIDAD: ANÁLISIS Y GESTIÓN DE RIESGOS

- Plan de implantación del SGSI

- Análisis de riesgos

- Gestión de riesgos

UNIDAD DIDÁCTICA 4. AUDITORÍA DE SEGURIDAD INFORMÁTICA

- Criterios Generales

- Aplicación de la normativa de protección de datos de carácter personal

- Herramientas para la auditoría de sistemas

- Descripción de los aspectos sobre cortafuego en auditorías de sistemas de información

- Guías para la ejecución de las distintas fases de la auditoría de sistemas de información

UNIDAD DIDÁCTICA 5. COMUNICACIONES SEGURAS: SEGURIDAD POR NIVELES

- Seguridad a Nivel Físico

- Seguridad a Nivel de Enlace

- Seguridad a Nivel de Red

- Seguridad a Nivel de Transporte

- Seguridad a Nivel de Aplicación

UNIDAD DIDÁCTICA 6: CONFECCIÓN DEL PROCESO DE MONITORIZACIÓN DE SISTEMAS Y COMUNICACIONES

- Identificación de los dispositivos de comunicaciones

- Análisis de los protocolos y servicios de comunicaciones

- Principales parámetros de configuración y funcionamiento de los equipos de comunicaciones

- Procesos de monitorización y respuesta

- Herramientas de monitorización de uso de puertos y servicios tipo Sniffer

- Herramientas de monitorización de sistemas y servicios tipo Hobbit, Nagios o Cacti

- Sistemas de gestión de información y eventos de seguridad (SIM/SEM)

- Gestión de registros de elementos de red y filtrado (router, switch, firewall, IDS/IPS, etc)

UNIDAD DIDÁCTICA 7. SISTEMAS SIEM

- ¿Qué es un SIEM?

- Evolución de los sistemas SIEM: SIM, SEM y SIEM

- Arquitectura de un sistema SIEM

- Problemas a solventar

- Administración de logs

- Regulaciones IT

- Correlación de eventos

- Soluciones SIEM en el mercado

UNIDAD DIDÁCTICA 8. SEGURIDAD EN ENTORNOS MÓVILES

- Aplicaciones seguras en Cloud

- Protección de ataques en entornos de red móvil

- Plataformas de administración de la movilidad empresarial (EMM)

- Redes WiFi seguras

MÓDULO 2. GESTIÓN DE INCIDENTES DE SEGURIDAD INFORMÁTICA

UNIDAD DIDÁCTICA 1. SISTEMAS DE DETECCIÓN Y PREVENCIÓN DE INTRUSIONES (IDS/IPS)

- Conceptos generales de gestión de incidentes, detección de intrusiones y su prevención

- Identificación y caracterización de los datos de funcionamiento del sistema

- Arquitecturas más frecuentes de los IDS

- Relación de los distintos tipos de IDS/IPS por ubicación y funcionalidad

- Criterios de seguridad para el establecimiento de la ubicación de los IDS/IPS

UNIDAD DIDÁCTICA 2. IMPLANTACIÓN Y PUESTA EN PRODUCCIÓN DE SISTEMAS IDS/IPS

- Análisis previo

- Definición de políticas de corte de intentos de intrusión en los IDS/IPS

- Análisis de los eventos registrados por el IDS/IPS

- Relación de los registros de auditoría del IDS/IPS

- Establecimiento de los niveles requeridos de actualización, monitorización y pruebas del IDS/IPS

UNIDAD DIDÁCTICA 3. CONTROL MALWARE

- Sistemas de detección y contención de Malware

- Herramientas de control de Malware

- Criterios de seguridad para la configuración de las herramientas de protección frente a Malware

- Determinación de los requerimientos y técnicas de actualización de las herramientas de protección frente a Malware

- Relación de los registros de auditoría de las herramientas de protección frente a Malware

- Establecimiento de la monitorización y pruebas de las herramientas de protección frente a Malware

- Análisis de Malware mediante desensambladores y entornos de ejecución controlada

UNIDAD DIDÁCTICA 4. RESPUESTA ANTE INCIDENTES DE SEGURIDAD

- Procedimiento de recolección de información relacionada con incidentes de seguridad

- Exposición de las distintas técnicas y herramientas utilizadas para el análisis y correlación de información y eventos de seguridad

- Proceso de verificación de la intrusión

- Naturaleza y funciones de los organismos de gestión de incidentes tipo CERT nacionales e internacionales

UNIDAD DIDÁCTICA 5. PROCESO DE NOTIFICACIÓN Y GESTIÓN DE INTENTOS DE INTRUSIÓN

- Establecimiento de las responsabilidades

- Categorización de los incidentes derivados de intentos de intrusión

- Establecimiento del proceso de detección y herramientas de registro de incidentes

- Establecimiento del nivel de intervención requerido en función del impacto previsible

- Establecimiento del proceso de resolución y recuperación de los sistemas

- Proceso para la comunicación del incidente a terceros

UNIDAD DIDÁCTICA 6. ANÁLISIS FORENSE INFORMÁTICO

- Conceptos generales y objetivos del análisis forense

- Exposición del Principio de Lockard

- Guía para la recogida de evidencias electrónicas

- Guía para el análisis de las evidencias electrónicas recogidas

- Guía para la selección de las herramientas de análisis forense

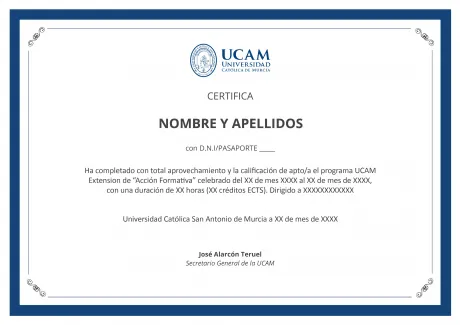

Titulación

Titulación Universitaria:

Claustro

Solicitar información